Xin chào, tôi là Lê Thành Trung – Founder & CEO của Chongddos.net. Với hơn 12 năm kinh nghiệm thực chiến trong ngành CNTT và an ninh mạng, tôi đã chứng kiến vô số cuộc tấn công DDoS gây thiệt hại nặng nề cho doanh nghiệp. Bài viết này sẽ không chỉ giải thích chi tiết về tấn công DDoS là gì, cách chúng hoạt động mà còn cung cấp những hiểu biết sâu sắc từ kinh nghiệm thực tế của tôi và đội ngũ Chống DDoS trong việc nhận diện và đối phó.

Mục tiêu là giúp bạn, dù là chủ doanh nghiệp hay quản trị viên IT, có cái nhìn toàn diện và chuẩn bị tốt hơn để bảo vệ hệ thống của mình khỏi mối đe dọa dai dẳng này. Vì sao bạn cần đọc bài viết này ư? Vì an ninh mạng không chỉ là chi phí, mà là nền tảng vững chắc cho sự phát triển bền vững trong kỷ nguyên số.

Tấn công từ chối dịch vụ phân tán (DDoS) là gì?

Tấn công từ chối dịch vụ phân tán (DDoS) là một nỗ lực độc hại. Mục tiêu của nó là làm gián đoạn hoạt động bình thường của máy chủ, dịch vụ, hoặc mạng. Kẻ tấn công thực hiện điều này bằng cách làm quá tải mục tiêu với một lượng lớn lưu lượng truy cập Internet khổng lồ.

Hãy hình dung một cuộc tấn công DDoS giống như một vụ kẹt xe nghiêm trọng. Hàng ngàn chiếc xe cùng lúc đổ dồn vào một con đường chính. Điều này khiến cho các phương tiện bình thường không thể di chuyển, không đến được đích. Trong an ninh mạng, lưu lượng độc hại sẽ làm tắc nghẽn hệ thống của bạn.

Mức độ nguy hiểm và tác động của DDoS đối với doanh nghiệp rất lớn. Tấn công DDoS gây gián đoạn dịch vụ. Điều này trực tiếp dẫn đến việc mất doanh thu. Uy tín thương hiệu của doanh nghiệp cũng bị ảnh hưởng nghiêm trọng. Hệ thống của bạn sẽ bị cạn kiệt tài nguyên. Doanh nghiệp còn phải chịu chi phí lớn để khắc phục và phục hồi sau tấn công.

Cách thức một cuộc tấn công DDoS hoạt động

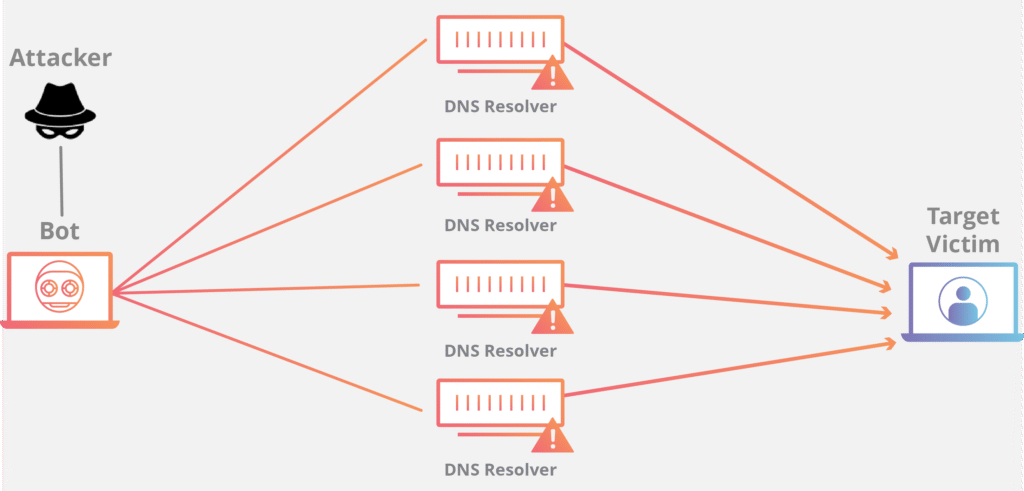

Các cuộc tấn công DDoS được thực hiện bởi một mạng lưới các thiết bị kết nối Internet. Mạng lưới này gọi là botnet.

Botnet bao gồm các máy tính và thiết bị khác, như thiết bị IoT. Các thiết bị này đã bị nhiễm phần mềm độc hại. Kẻ tấn công có thể điều khiển chúng từ xa. Mỗi thiết bị riêng lẻ trong botnet được gọi là bot hay zombie.

Khi botnet được thiết lập, kẻ tấn công sẽ gửi lệnh từ xa đến từng bot. Các bot này sau đó đồng loạt gửi yêu cầu đến địa chỉ IP của mục tiêu. Lưu lượng khổng lồ này làm máy chủ hoặc mạng của nạn nhân bị quá tải. Điều này dẫn đến từ chối dịch vụ cho lưu lượng truy cập hợp pháp.

Việc phân biệt lưu lượng tấn công với lưu lượng hợp pháp là một thách thức lớn. Mỗi bot là một thiết bị Internet hợp lệ. Tại Chongddos.net, chúng tôi tiếp cận vấn đề này dựa trên kinh nghiệm từ hàng trăm tình huống thực tế. Chúng tôi cũng tiến hành nghiên cứu liên tục tại phòng lab thực chiến của mình.

Làm thế nào để nhận biết một cuộc tấn công DDoS?

Dấu hiệu rõ ràng nhất của một cuộc tấn công DDoS là trang web hoặc dịch vụ của bạn đột ngột chậm hoặc không thể truy cập. Tuy nhiên, sự chậm trễ này cũng có thể do lưu lượng truy cập hợp pháp tăng đột biến. Vì vậy, cần điều tra thêm.

Bạn có thể sử dụng các công cụ phân tích lưu lượng để nhận biết các dấu hiệu chi tiết:

- Lưu lượng truy cập đáng ngờ: Quan sát lượng truy cập lớn bất thường đến từ một địa chỉ IP hoặc một dải IP duy nhất.

- Hồ sơ người dùng đồng nhất: Lưu lượng tăng đột biến từ những người dùng có chung một hồ sơ hành vi. Ví dụ, họ dùng cùng loại thiết bị, cùng vị trí địa lý, hoặc cùng phiên bản trình duyệt web.

- Yêu cầu tăng không giải thích được: Một trang hoặc một điểm cuối cụ thể trên hệ thống của bạn đột nhiên nhận được số lượng yêu cầu tăng vọt mà không có lý do rõ ràng.

- Kiểu lưu lượng bất thường: Các mẫu lưu lượng truy cập có dấu hiệu không tự nhiên. Ví dụ, lưu lượng tăng đột biến vào những giờ lạ trong ngày, hoặc lặp lại theo chu kỳ không bình thường (như cứ 10 phút lại có một đợt tăng).

Từ kinh nghiệm thực tiễn của tôi và Chongddos.net, chúng tôi đã trực tiếp phân tích và ứng phó với nhiều trường hợp. Riêng trong năm 2024, chúng tôi đã phát hiện và xử lý 36 sự cố nghi ngờ là DDoS. Việc theo dõi chặt chẽ các chỉ số này giúp chúng tôi và khách hàng có thể phản ứng nhanh chóng, giảm thiểu thiệt hại.

Các loại tấn công DDoS phổ biến

Các cuộc tấn công DDoS nhắm vào các thành phần khác nhau của kết nối mạng. Để hiểu cách chúng hoạt động, cần biết cách kết nối mạng được hình thành. Mô hình OSI mô tả kết nối mạng qua 7 lớp khác nhau, mỗi lớp có mục đích riêng. Hầu hết các cuộc tấn công DDoS đều nhằm làm quá tải thiết bị hoặc mạng mục tiêu bằng lưu lượng truy cập. Chúng có thể chia thành ba loại chính. Kẻ tấn công có thể dùng một hoặc nhiều phương pháp tấn công khác nhau. Chúng cũng có thể luân chuyển phương pháp tấn công để đối phó với các biện pháp phòng thủ.

Tấn công lớp ứng dụng (Layer 7 Attacks)

Mục tiêu của các cuộc tấn công này là làm cạn kiệt tài nguyên của máy chủ. Chúng gây ra tình trạng từ chối dịch vụ. Các cuộc tấn công này nhắm vào lớp nơi các trang web được tạo trên máy chủ. Chúng được chuyển giao để phản hồi các yêu cầu HTTP. Một yêu cầu HTTP đơn lẻ có chi phí tính toán thấp ở phía máy khách. Tuy nhiên, nó có thể tốn kém cho máy chủ mục tiêu để phản hồi. Máy chủ thường phải tải nhiều tệp và chạy truy vấn cơ sở dữ liệu để tạo ra một trang web.

Một ví dụ phổ biến là HTTP Flood. Cuộc tấn công này tương tự việc nhấn nút “refresh” liên tục trên nhiều máy tính cùng lúc. Lượng lớn yêu cầu HTTP làm máy chủ bị quá tải. Điều này dẫn đến từ chối dịch vụ. Các cuộc tấn công lớp 7 rất khó phòng thủ. Khó khăn nằm ở việc phân biệt lưu lượng độc hại với lưu lượng hợp pháp.

Tấn công giao thức (Protocol Attacks – Layer 3 & 4)

Tấn công giao thức còn được gọi là tấn công làm cạn kiệt trạng thái. Chúng gây gián đoạn dịch vụ bằng cách tiêu thụ quá mức tài nguyên máy chủ. Các tài nguyên của thiết bị mạng như tường lửa và bộ cân bằng tải cũng bị ảnh hưởng. Các cuộc tấn công này khai thác điểm yếu ở lớp 3 và lớp 4 của ngăn xếp giao thức. Chúng khiến mục tiêu không thể truy cập.

Một ví dụ điển hình là SYN Flood. Tấn công SYN Flood giống như một nhân viên kho nhận được quá nhiều yêu cầu gói hàng. Nhân viên nhận yêu cầu, lấy gói hàng, và đợi xác nhận trước khi đưa ra ngoài. Khi nhân viên nhận quá nhiều yêu cầu mà không có xác nhận, họ bị quá tải. Các yêu cầu bắt đầu không được trả lời. Cuộc tấn công này khai thác quá trình bắt tay ba bước của TCP. Kẻ tấn công gửi một lượng lớn gói SYN “Yêu cầu kết nối ban đầu” đến mục tiêu. Các gói này có địa chỉ IP nguồn giả mạo. Máy mục tiêu phản hồi từng yêu cầu. Sau đó, nó chờ bước cuối cùng trong quá trình bắt tay, nhưng bước này không bao giờ xảy ra. Điều này làm cạn kiệt tài nguyên của mục tiêu.

Tấn công dựa trên băng thông (Volumetric Attacks)

Loại tấn công này cố gắng tạo ra tắc nghẽn. Chúng tiêu thụ toàn bộ băng thông có sẵn giữa mục tiêu và Internet lớn hơn. Lượng lớn dữ liệu được gửi đến mục tiêu. Việc này thực hiện bằng cách khuếch đại hoặc các phương tiện khác tạo ra lưu lượng lớn. Ví dụ, các yêu cầu từ botnet.

Một ví dụ phổ biến là DNS Amplification. Tấn công này giống như việc ai đó gọi một nhà hàng và nói “Tôi muốn tất cả mọi thứ, làm ơn gọi lại và đọc lại toàn bộ đơn hàng của tôi.” Số điện thoại gọi lại thực chất là của nạn nhân. Với rất ít nỗ lực, một phản hồi dài được tạo ra và gửi đến nạn nhân. Bằng cách gửi yêu cầu đến một máy chủ DNS mở với địa chỉ IP giả mạo (địa chỉ IP của nạn nhân), địa chỉ IP mục tiêu sẽ nhận được phản hồi từ máy chủ DNS.

Quy trình giảm thiểu tấn công DDoS hiệu quả

Mối quan tâm cốt lõi trong việc giảm thiểu một cuộc tấn công DDoS là phân biệt giữa lưu lượng tấn công và lưu lượng bình thường. Ví dụ, nếu một trang web bận rộn vì đợt ra mắt sản phẩm mới, việc cắt bỏ mọi lưu lượng là sai lầm. Nhưng nếu trang đó đột ngột có lưu lượng tăng vọt từ những kẻ tấn công đã biết, các nỗ lực giảm thiểu là cần thiết. Khó khăn nằm ở việc phân biệt khách hàng thực sự với lưu lượng tấn công.

Trong môi trường Internet hiện đại, lưu lượng DDoS có nhiều dạng. Chúng có thể từ các cuộc tấn công đơn lẻ không giả mạo nguồn gốc đến các cuộc tấn công đa vector phức tạp và thích ứng. Một cuộc tấn công đa vector DDoS sử dụng nhiều đường tấn công để làm quá tải mục tiêu theo nhiều cách. Điều này có thể làm phân tán nỗ lực giảm thiểu trên một quỹ đạo cụ thể. Ví dụ về DDoS đa vector là tấn công DNS amplification (nhắm vào lớp 3/4) kết hợp với HTTP flood (nhắm vào lớp 7). Việc giảm thiểu tấn công DDoS đa vector đòi hỏi nhiều chiến lược đa dạng để đối phó với các quỹ đạo khác nhau.

Nhìn chung, cuộc tấn công càng phức tạp thì càng khó phân biệt lưu lượng tấn công với lưu lượng bình thường. Mục tiêu của kẻ tấn công là hòa trộn càng nhiều càng tốt. Điều này làm cho các nỗ lực giảm thiểu trở nên kém hiệu quả. Các nỗ lực giảm thiểu bao gồm việc loại bỏ hoặc giới hạn lưu lượng một cách bừa bãi. Điều này có thể loại bỏ cả lưu lượng tốt lẫn lưu lượng xấu. Cuộc tấn công cũng có thể thay đổi và thích nghi để vượt qua các biện pháp đối phó. Để khắc phục một nỗ lực gây gián đoạn phức tạp, một giải pháp phân lớp sẽ mang lại lợi ích lớn nhất.

Các chiến lược giảm thiểu phổ biến bao gồm:

- Định tuyến lỗ đen (Blackhole Routing): Giải pháp này có sẵn cho hầu hết các quản trị viên mạng. Họ tạo một tuyến lỗ đen và chuyển lưu lượng vào đó. Khi lọc lỗ đen được triển khai mà không có tiêu chí hạn chế cụ thể, cả lưu lượng mạng hợp pháp và độc hại đều được định tuyến đến một tuyến rỗng, hay lỗ đen. Sau đó, chúng bị loại bỏ khỏi mạng. Nếu một tài sản Internet đang trải qua cuộc tấn công DDoS, nhà cung cấp dịch vụ Internet (ISP) của tài sản đó có thể gửi tất cả lưu lượng của trang web vào lỗ đen như một biện pháp phòng thủ. Đây không phải là giải pháp lý tưởng. Nó thực chất cho phép kẻ tấn công đạt được mục tiêu mong muốn: làm cho mạng không thể truy cập được.

- Giới hạn tốc độ (Rate Limiting): Hạn chế số lượng yêu cầu mà một máy chủ chấp nhận trong một khoảng thời gian nhất định cũng là một cách để giảm thiểu tấn công từ chối dịch vụ. Mặc dù giới hạn tốc độ hữu ích trong việc làm chậm các công cụ thu thập dữ liệu web đánh cắp nội dung và giảm thiểu các nỗ lực đăng nhập vét cạn, bản thân nó có thể không đủ để xử lý hiệu quả một cuộc tấn công DDoS phức tạp. Tuy nhiên, giới hạn tốc độ là một thành phần hữu ích trong một chiến lược giảm thiểu DDoS hiệu quả.

- Tường lửa ứng dụng web (WAF): Một Tường lửa ứng dụng web (WAF) là một công cụ hỗ trợ giảm thiểu tấn công DDoS lớp 7. Bằng cách đặt WAF giữa Internet và máy chủ gốc, WAF có thể hoạt động như một proxy ngược. Nó bảo vệ máy chủ mục tiêu khỏi một số loại lưu lượng độc hại. Bằng cách lọc các yêu cầu dựa trên một loạt các quy tắc dùng để xác định công cụ DDoS, các cuộc tấn công lớp 7 có thể bị cản trở. Một giá trị quan trọng của một WAF hiệu quả là khả năng nhanh chóng triển khai các quy tắc tùy chỉnh để phản ứng với một cuộc tấn công.

- Khuếch tán mạng Anycast: Phương pháp giảm thiểu này sử dụng mạng Anycast để phân tán lưu lượng tấn công qua một mạng lưới máy chủ phân tán. Lưu lượng được phân tán đến mức mạng hấp thụ hoàn toàn. Giống như việc dẫn một dòng sông chảy xiết vào các kênh nhỏ riêng biệt, phương pháp này phân tán tác động của lưu lượng tấn công phân tán đến mức nó trở nên có thể quản lý được. Điều này làm tan biến mọi khả năng gây gián đoạn. Độ tin cậy của mạng Anycast trong việc giảm thiểu tấn công DDoS phụ thuộc vào quy mô cuộc tấn công và quy mô, hiệu quả của mạng.

Tại Chống DDoS, chúng tôi áp dụng giải pháp đa lớp. Cách tiếp cận này dựa trên các cuộc tấn công thực tế và hệ thống phân tích lưu lượng 24/7. Điều này đảm bảo hiệu quả tối ưu. Chúng tôi đã giảm thời gian ngừng hoạt động trung bình 85% cho hơn 120 dự án doanh nghiệp sau khi triển khai các giải pháp phòng thủ DDoS. Điều này thể hiện chuyên môn và hiệu quả thực tế của đội ngũ chúng tôi.

Chống DDoS: Đồng hành bảo vệ doanh nghiệp của bạn

Chúng tôi, CÔNG TY TNHH AN NINH MẠNG TOÀN CẦU (Chống DDoS), tự hào là thương hiệu hàng đầu Việt Nam trong lĩnh vực bảo vệ hệ thống khỏi các cuộc tấn công DDoS. Với tầm nhìn mang lại sự an tâm và bảo mật tối ưu, sứ mệnh của chúng tôi là cung cấp giải pháp & dịch vụ phòng thủ DDoS toàn diện, chuyên nghiệp và dễ triển khai.

Với đội ngũ 15+ kỹ sư bảo mật và 5 chuyên gia có chứng chỉ quốc tế CISSP, CEH, OSCP, cùng với hạ tầng kiểm thử nội bộ và hệ thống phân tích real-time, chúng tôi cam kết mang đến giải pháp thực chiến, minh bạch và tận tâm. Chống DDoS đã được vinh danh là “Sản phẩm An ninh mạng tiêu biểu 2024” bởi Hiệp hội An toàn thông tin Việt Nam, và báo chí cũng đã nhắc đến chúng tôi với “Bước đột phá trong phòng thủ DDoS Việt” trên VietnamIT (09/2024).

Hãy để Chống DDoS là đối tác đáng tin cậy, giúp nâng cao năng lực tự chủ về an ninh mạng và bảo vệ tài sản số của bạn.

Tìm hiểu thêm về các giải pháp toàn diện của chúng tôi và nhận tư vấn miễn phí ngay hôm nay!

Liên hệ ngay với Chống DDoS

Hotline: 0909623968

Email: support@chongddos.net