Bạn có bao giờ thắc mắc liệu hệ thống mạng của mình có đang đối mặt với những nguy cơ tiềm ẩn từ các cuộc tấn công mạng hay không? Một trong số đó là Smurf Attack, một dạng tấn công DDoS tuy không còn mới nhưng vẫn gây ra nhiều thiệt hại nghiêm trọng nếu không được phòng ngừa đúng cách.

Bài viết này sẽ giúp bạn hiểu rõ Smurf Attack là gì, cách thức nó hoạt động và quan trọng hơn cả là làm thế nào để bảo vệ hệ thống của bạn khỏi mối đe dọa này. Tôi là Lê Thành Trung, Founder & CEO của Chongddos.net, với hơn 12 năm kinh nghiệm trong ngành an ninh mạng, đã trực tiếp xử lý hàng trăm cuộc tấn công DDoS quy mô lớn. Tôi tin rằng những kiến thức và kinh nghiệm thực chiến của mình sẽ giúp ích cho bạn.

Smurf attack là gì?

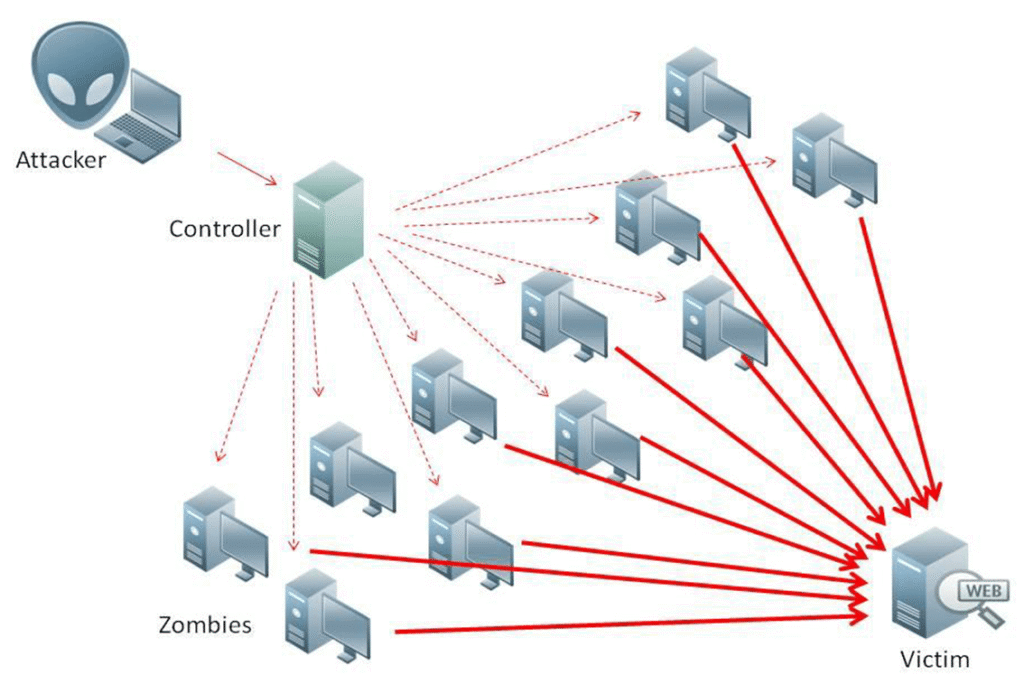

Smurf Attack là một loại hình tấn công từ chối dịch vụ phân tán (DDoS). Kẻ tấn công sử dụng giao thức ICMP (Internet Control Message Protocol) và địa chỉ IP giả mạo của nạn nhân để làm quá tải thiết bị hoặc mạng mục tiêu. Bản chất của cuộc tấn công này là tạo ra một lượng lớn lưu lượng phản hồi dồn dập, khiến hệ thống không thể xử lý các yêu cầu hợp lệ và gây ra tình trạng gián đoạn dịch vụ.

Người dùng cần hiểu rõ về Smurf Attack vì những cuộc tấn công này có thể gây ra nhiều hậu quả nghiêm trọng. Nếu không nắm được cơ chế của Smurf Attack, doanh nghiệp hoặc cá nhân có thể bị gián đoạn hoạt động kinh doanh, mất doanh thu, và thậm chí làm giảm uy tín. Nắm vững kiến thức về Smurf Attack giúp bạn chủ động hơn trong việc bảo vệ hệ thống của mình, giảm thiểu rủi ro và duy trì hoạt động ổn định trong môi trường trực tuyến đầy rẫy mối đe dọa.

Cách thức Smurf attack hoạt động

Smurf Attack hoạt động dựa trên việc khuếch đại lưu lượng truy cập bằng các gói tin ICMP giả mạo. Dưới đây là các bước chi tiết mà một cuộc tấn công Smurf diễn ra:

- Giả mạo địa chỉ IP của nạn nhân: Kẻ tấn công sẽ tạo ra các gói tin ICMP echo request (lệnh ping). Tuy nhiên, địa chỉ IP nguồn trong các gói tin này không phải là IP thật của kẻ tấn công, mà được giả mạo thành địa chỉ IP của nạn nhân. Đây là bước đầu tiên và quan trọng nhất để lừa các thiết bị khác trong mạng gửi phản hồi về cho nạn nhân.

- Gửi đến địa chỉ phát sóng của mạng: Kẻ tấn công gửi các gói ICMP echo request giả mạo này đến địa chỉ phát sóng (broadcast address) của một mạng máy tính (mạng trung gian). Địa chỉ phát sóng là một địa chỉ IP đặc biệt, khi một gói tin được gửi đến địa chỉ này, nó sẽ được gửi tới tất cả các thiết bị trong mạng đó.

- Sự khuếch đại lưu lượng: Mỗi máy chủ hoặc thiết bị trong mạng trung gian nhận được yêu cầu ICMP đó sẽ phản hồi lại. Điều đáng nói là các gói phản hồi này sẽ được gửi về địa chỉ IP nguồn đã bị giả mạo – tức là địa chỉ IP của nạn nhân. Tưởng tượng một mạng có hàng trăm, thậm chí hàng ngàn thiết bị, mỗi thiết bị đều gửi một gói phản hồi, tổng lưu lượng dồn về nạn nhân sẽ bị nhân lên rất nhiều lần. Đây chính là hiệu ứng khuếch đại (amplification) của Smurf Attack.

- Hậu quả làm quá tải máy chủ/mạng mục tiêu: Toàn bộ các gói phản hồi dồn dập này sẽ đổ về máy chủ hoặc mạng của nạn nhân. Nạn nhân sẽ bị “ngập lụt” trong một lượng lớn lưu lượng truy cập không mong muốn, gây quá tải tài nguyên mạng, làm nghẽn băng thông, và cuối cùng dẫn đến tình trạng từ chối dịch vụ (DoS), khiến người dùng hợp lệ không thể truy cập được các dịch vụ của nạn nhân.

Ví dụ thực tế:

Trong quá trình thực chiến ứng phó với các sự cố nghi ngờ DDoS tại Chongddos.net, tôi đã chứng kiến nhiều trường hợp Smurf Attack được triển khai một cách tinh vi. Chẳng hạn, một doanh nghiệp thương mại điện tử từng đối mặt với lưu lượng truy cập bất thường tăng đột biến lên đến hàng chục Gbps trong thời gian ngắn. Sau khi phân tích sâu, chúng tôi phát hiện ra lưu lượng này chủ yếu là các gói phản hồi ICMP từ nhiều địa chỉ IP khác nhau, tất cả đều nhắm vào máy chủ web của họ.

Kẻ tấn công đã lợi dụng một mạng lưới trường học với hàng ngàn thiết bị kết nối để làm nguồn khuếch đại. Hệ thống của doanh nghiệp này đã bị tê liệt hoàn toàn trong vài giờ, gây thiệt hại đáng kể về doanh thu và ảnh hưởng đến trải nghiệm khách hàng.

Qua kinh nghiệm này, chúng tôi nhận thấy việc cấu hình tường lửa và bộ định tuyến một cách chính xác, cùng với việc giám sát mạng liên tục, là cực kỳ quan trọng để phát hiện và ngăn chặn những cuộc tấn công kiểu Smurf trước khi chúng gây ra hậu quả nghiêm trọng.

Hậu quả Smurf attack gây ra

Smurf Attack không chỉ là một sự cố kỹ thuật đơn thuần, nó có thể gây ra những hậu quả nghiêm trọng, ảnh hưởng trực tiếp đến hoạt động và uy tín của doanh nghiệp:

- Gián đoạn hoạt động kinh doanh và dịch vụ: Khi một cuộc tấn công Smurf xảy ra, lưu lượng truy cập khổng lồ sẽ làm quá tải hệ thống mạng, khiến các dịch vụ trực tuyến bị ngừng hoạt động. Điều này dẫn đến việc nhân viên không thể truy cập các hệ thống nội bộ quan trọng, giao tiếp bị gián đoạn, và các dịch vụ hướng đến khách hàng như website, ứng dụng không thể truy cập được. Mọi hoạt động kinh doanh gần như bị đình trệ ngay lập tức.

- Thiệt hại về tài chính và doanh thu: Với các doanh nghiệp hoạt động trên nền tảng trực tuyến, việc dịch vụ bị gián đoạn đồng nghĩa với việc mất đi nguồn doanh thu trực tiếp. Khách hàng không thể mua hàng, sử dụng dịch vụ, hoặc thực hiện giao dịch. Theo Báo cáo bảo mật bot toàn cầu năm 2024 của DataDome, 65% doanh nghiệp vẫn dễ bị tấn công bởi bot cơ bản, bao gồm cả tấn công Smurf, khiến doanh thu của họ gặp rủi ro. Chi phí khắc phục cuộc tấn công, bao gồm nhân lực và công nghệ, cũng là một gánh nặng tài chính đáng kể.

- Tổn hại uy tín và lòng tin của khách hàng: Việc dịch vụ ngừng cung cấp trong thời gian dài sẽ làm xói mòn lòng tin của khách hàng. Trong kỷ nguyên số, độ tin cậy của dịch vụ trực tuyến là yếu tố then chốt để duy trì sự trung thành của khách hàng. Một sự cố bảo mật lớn có thể gây ra thiệt hại danh tiếng lâu dài, khó có thể phục hồi.

- Tiêu hao tài nguyên IT và gây ra lỗ hổng bảo mật: Đội ngũ IT phải dồn toàn bộ nguồn lực để đối phó với cuộc tấn công, khiến các công việc khác bị đình trệ. Hơn nữa, những sự cố mạng như Smurf Attack thường tạo ra các lỗ hổng an ninh mạng, khiến hệ thống của bạn dễ bị các cuộc tấn công khác lợi dụng. Kẻ tấn công đôi khi sử dụng Smurf Attack như một đòn đánh lạc hướng để thực hiện các hành vi vi phạm có chủ đích hơn.

Chiến lược phòng ngừa Smurf attack hiệu quả

Để giảm thiểu rủi ro từ Smurf Attack và bảo vệ hệ thống mạng, bạn cần triển khai một chiến lược phòng ngừa toàn diện, bao gồm cấu hình mạng, các biện pháp bảo mật và kế hoạch ứng phó:

Cấu hình mạng phù hợp

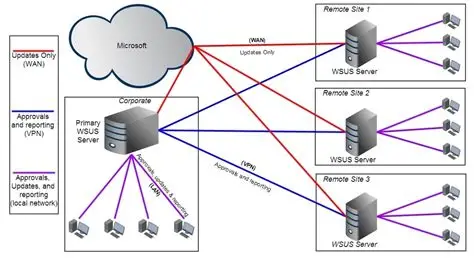

Vô hiệu hóa tính năng phát sóng theo hướng IP (IP-directed broadcast): Đây là biện pháp phòng thủ cơ bản và quan trọng nhất. Vô hiệu hóa tính năng này trên tất cả các bộ định tuyến sẽ ngăn chặn mạng của bạn bị lợi dụng để khuếch đại các cuộc tấn công Smurf. Hầu hết các bộ định tuyến hiện đại đã vô hiệu hóa tính năng này theo mặc định, nhưng tôi khuyên bạn nên kiểm tra lại, đặc biệt với các thiết bị cũ hoặc trong trường hợp cấu hình mạng chưa được tối ưu.

Triển khai lọc ICMP đúng cách và giới hạn tốc độ (rate limiting): Việc chặn hoàn toàn lưu lượng ICMP có thể gây gián đoạn các hoạt động mạng hợp lệ (như lệnh ping kiểm tra kết nối). Thay vào đó, hãy cấu hình giới hạn tốc độ cho lưu lượng ICMP trên bộ định tuyến và tường lửa. Điều này cho phép lưu lượng ICMP hợp lệ đi qua nhưng vẫn ngăn chặn được các đợt tăng đột biến lưu lượng lớn trong các cuộc tấn công Smurf.

Thực hiện các biện pháp bảo mật cao

Sử dụng dịch vụ bảo vệ DDoS chuyên nghiệp: Các dịch vụ bảo vệ DDoS chuyên nghiệp, như giải pháp của Chống DDoS, sở hữu cơ chế phòng thủ tinh vi. Chúng sử dụng các mạng lưới phân tán để phân tích mẫu lưu lượng, phát hiện và lọc bỏ các gói tin độc hại theo thời gian thực, đồng thời đảm bảo lưu lượng hợp pháp vẫn thông suốt.

Khi lựa chọn dịch vụ, hãy ưu tiên nhà cung cấp có khả năng phân tích lưu lượng thời gian thực và phản hồi tự động. Từ kinh nghiệm của tôi tại Chống DDoS, chúng tôi đã đầu tư mạnh vào các công cụ giám sát và phân tích real-time, cùng với đội ngũ chuyên gia giàu kinh nghiệm, để đảm bảo khả năng ứng phó nhanh chóng và hiệu quả nhất cho khách hàng.

Chuẩn bị sẵn kế hoạch ứng phó

Xây dựng kế hoạch chi tiết: Một kế hoạch ứng phó khẩn cấp là vô cùng cần thiết để giảm thiểu thiệt hại. Kế hoạch này cần mô tả rõ ràng các bước để xác định, ngăn chặn và ứng phó với các cuộc tấn công DDoS. Bao gồm việc phân công vai trò rõ ràng cho nhân viên IT, thiết lập giao thức truyền thông với các bên liên quan, và quy trình thuê hỗ trợ bên ngoài nếu cần thiết.

Thường xuyên kiểm tra và cập nhật: Đừng để kế hoạch của bạn “ngủ yên”. Bạn cần định kỳ kiểm tra và cập nhật kế hoạch ứng phó để đảm bảo tính hiệu quả trong bối cảnh các mối đe dọa mạng luôn thay đổi. Thực hiện các buổi diễn tập định kỳ giúp nhân viên quen thuộc với quy trình khẩn cấp và phát hiện ra các lỗ hổng trong chiến lược phòng thủ. Ghi lại những bài học từ mỗi lần diễn tập hoặc sự cố thực tế để liên tục cải thiện khả năng bảo vệ.

Giám sát mạng liên tục: Việc giám sát liên tục lưu lượng mạng là yếu tố then chốt để phát hiện sớm các dấu hiệu bất thường có thể chỉ ra một cuộc tấn công Smurf đang diễn ra. Các công cụ giám sát và phân tích lưu lượng thời gian thực sẽ giúp bạn nhanh chóng nhận biết các mẫu lưu lượng độc hại và có hành động kịp thời.

Khắc phục sau Smurf attack

Khi một cuộc tấn công Smurf đã xảy ra, việc phục hồi nhanh chóng và hiệu quả là rất quan trọng để giảm thiểu thiệt hại. Dưới đây là các bước bạn cần thực hiện:

- Xác định bản chất và phạm vi của cuộc tấn công: Ngay lập tức sử dụng các công cụ giám sát mạng để phân tích lưu lượng bất thường. Bạn cần xác định rõ loại tấn công là gì (trong trường hợp này là Smurf), nguồn gốc của các gói tin độc hại, và mức độ ảnh hưởng đến các phân đoạn mạng hay dịch vụ cụ thể. Việc hiểu rõ “bản đồ” cuộc tấn công giúp đưa ra phương án xử lý chính xác.

- Cách ly các phân đoạn mạng bị ảnh hưởng để ngăn chặn lây lan: Sau khi xác định được các phần bị ảnh hưởng, hãy nhanh chóng cô lập chúng khỏi phần còn lại của mạng. Điều này có thể bao gồm việc vô hiệu hóa các cổng mạng, chuyển hướng lưu lượng, hoặc chặn các địa chỉ IP nguồn gây tấn công (nếu có thể). Việc cách ly giúp ngăn chặn cuộc tấn công lan rộng và bảo vệ các tài nguyên quan trọng khác.

- Dần dần khôi phục dịch vụ sau khi đã ngăn chặn tấn công: Khi cuộc tấn công đã được kiểm soát và các biện pháp ngăn chặn đã có hiệu lực, bạn có thể bắt đầu quá trình khôi phục dịch vụ. Hãy khôi phục từng phần một, bắt đầu từ những dịch vụ ưu tiên cao nhất, đồng thời liên tục giám sát để đảm bảo cuộc tấn công không tái phát hoặc xuất hiện dưới hình thức khác.

- Đánh giá, phân tích cuộc tấn công để rút kinh nghiệm và cải thiện biện pháp bảo mật: Sau khi dịch vụ đã ổn định, đây là thời điểm quan trọng để thực hiện đánh giá toàn diện. Phân tích chi tiết cuộc tấn công: nó diễn ra như thế nào, điểm yếu nào đã bị lợi dụng, và các biện pháp phòng thủ đã phản ứng ra sao. Những bài học rút ra từ sự cố này sẽ là cơ sở để bạn nâng cấp hệ thống bảo mật, điều chỉnh cấu hình mạng, và cải thiện kế hoạch ứng phó cho tương lai, giúp hệ thống trở nên kiên cố hơn.

Bảo vệ hệ thống của bạn với Chống DDoS

Tại Chống DDoS, chúng tôi hiểu rõ những thách thức mà doanh nghiệp Việt Nam phải đối mặt trước các cuộc tấn công mạng ngày càng tinh vi. Chúng tôi là đơn vị chuyên cung cấp giải pháp và dịch vụ phòng thủ DDoS toàn diện, chuyên nghiệp.

Với đội ngũ hơn 15 kỹ sư bảo mật và 5 chuyên gia được cấp chứng chỉ quốc tế như CISSP, CEH, OSCP, chúng tôi tự tin mang đến các giải pháp thực chiến, được kiểm thử qua hàng trăm tình huống thực tế trong phòng lab và trên hệ thống thật.

Chúng tôi cam kết giúp doanh nghiệp giảm thời gian ngừng hoạt động (downtime) trung bình 85% sau khi triển khai giải pháp, đảm bảo hoạt động kinh doanh liên tục và an toàn tuyệt đối. Từ việc phân tích lưu lượng thời gian thực đến triển khai các lớp phòng thủ đa tầng, Chống DDoS luôn đồng hành cùng bạn để chống lại mọi cuộc tấn công.

Hãy liên hệ với chúng tôi ngay hôm nay để được tư vấn miễn phí và tìm hiểu cách Chống DDoS có thể bảo vệ hệ thống của bạn khỏi các mối đe dọa mạng tinh vi!