Bạn đang lo lắng về nguy cơ tấn công mạng cho hệ thống của mình? Trong thế giới số ngày nay, các hình thức tấn công DDoS ngày càng tinh vi, và Slowloris là một trong số đó, đặc biệt nguy hiểm vì khả năng gây thiệt hại lớn mà lại khó bị phát hiện. Bài viết này sẽ cùng bạn đi sâu tìm hiểu Slowloris là gì, cách thức nó hoạt động, và làm thế nào để bảo vệ hệ thống của bạn một cách hiệu quả.

Với hơn 12 năm kinh nghiệm trong ngành an ninh mạng, tôi là Lê Thành Trung, Founder & CEO của Chống DDoS.net, sẽ chia sẻ những kiến thức thực tế và giải pháp hữu ích nhất.

Tấn công DDoS Slowloris là gì?

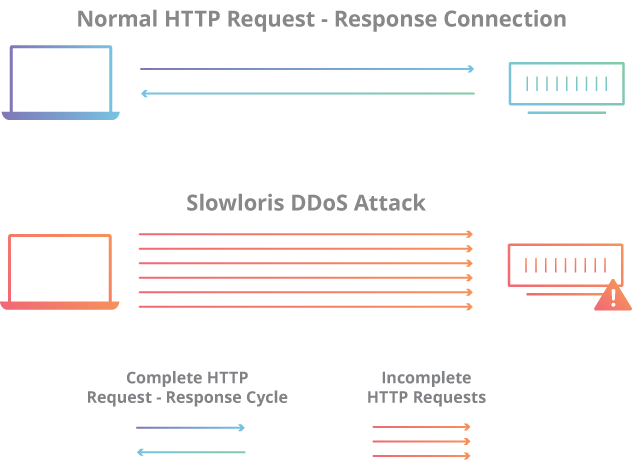

Tấn công DDoS Slowloris là một dạng tấn công từ chối dịch vụ (DDoS) độc đáo, nhắm vào tầng ứng dụng (Lớp 7) của mô hình OSI. Khác với các cuộc tấn công DDoS truyền thống làm ngập lụt hệ thống bằng lưu lượng lớn, Slowloris hoạt động một cách “thấp và chậm”, gây ra thiệt hại nghiêm trọng mà chỉ cần sử dụng rất ít băng thông.

Mục tiêu chính của Slowloris là làm quá tải máy chủ bằng cách mở và duy trì nhiều kết nối HTTP đồng thời. Kẻ tấn công sẽ gửi các yêu cầu HTTP một phần hoặc rất chậm, khiến máy chủ phải giữ các kết nối này mở trong thời gian dài, chờ đợi các yêu cầu hoàn chỉnh. Điều này làm cạn kiệt số lượng kết nối đồng thời mà máy chủ có thể xử lý. Khi tất cả các luồng kết nối khả dụng của máy chủ đã bị chiếm dụng, máy chủ sẽ không thể tiếp nhận thêm bất kỳ yêu cầu hợp lệ nào từ người dùng thực, dẫn đến tình trạng từ chối dịch vụ. Các dịch vụ web hợp pháp bị chặn truy cập, gây ảnh hưởng nghiêm trọng đến hoạt động kinh doanh.

Điểm đặc trưng của Slowloris nằm ở khả năng gây rối loạn lớn nhưng chỉ tiêu thụ một lượng băng thông cực kỳ thấp. Nó được thiết kế để bắt chước lưu lượng truy cập thông thường, khiến các hệ thống phát hiện xâm nhập (IDS) hoặc các công cụ giám sát thông thường khó nhận diện. Loại tấn công này đã được đưa vào hoạt động chính thống thông qua các công cụ phổ biến như HOIC và LOIC, được nhiều nhóm tin tặc sử dụng để đánh sập các máy chủ web, đặc biệt là các phiên bản Apache cũ.

Tại sao bạn cần hiểu về tấn công Slowloris?

- Bảo vệ hệ thống khỏi thiệt hại nghiêm trọng: Tấn công Slowloris có khả năng làm sập máy chủ web của bạn chỉ với một lượng băng thông tối thiểu. Điều này dẫn đến gián đoạn dịch vụ nghiêm trọng, gây ảnh hưởng trực tiếp đến hoạt động kinh doanh và uy tín của doanh nghiệp. Một máy chủ bị vô hiệu hóa đồng nghĩa với việc khách hàng không thể truy cập website, giao dịch bị đình trệ, và có thể phát sinh những tổn thất tài chính đáng kể. Nắm bắt được cơ chế của Slowloris giúp bạn nhận thức được mức độ rủi ro và sự cần thiết của các biện pháp phòng vệ.

- Nhận diện sớm các dấu hiệu bất thường: Slowloris nổi tiếng là khó phát hiện bằng các hệ thống an ninh mạng truyền thống. Kẻ tấn công lợi dụng việc gửi các yêu cầu HTTP một cách chậm rãi, bắt chước lưu lượng truy cập hợp lệ, khiến các tường lửa hoặc hệ thống IDS thông thường khó có thể phân biệt được đâu là truy cập thật, đâu là tấn công. Việc hiểu rõ cơ chế hoạt động, các dấu hiệu “thấp và chậm” của Slowloris sẽ giúp bạn phát hiện sớm các hành vi đáng ngờ, ngay cả khi chúng không gây ra sự gia tăng băng thông đột biến.

- Chủ động phòng ngừa và giảm thiểu rủi ro: Kiến thức là chìa khóa để chủ động. Khi bạn hiểu cách Slowloris hoạt động, bạn có thể triển khai các biện pháp phòng thủ phù hợp và hiệu quả. Điều này bao gồm việc cấu hình máy chủ, sử dụng các công cụ bảo mật chuyên dụng như tường lửa ứng dụng web (WAF) và các dịch vụ giảm thiểu DDoS dựa trên đám mây. Việc phòng ngừa chủ động giúp giảm thiểu tối đa thời gian gián đoạn (downtime) và chi phí khắc phục hậu quả, bảo vệ doanh nghiệp khỏi những thiệt hại không đáng có.

Mục đích của nội dung này: Bài viết này được xây dựng với mục tiêu cung cấp cho bạn những thông tin hữu ích và thiết thực nhất về tấn công Slowloris. Chúng tôi mong muốn giúp bạn nâng cao nhận thức về các mối đe dọa an ninh mạng hiện nay, từ đó trang bị thêm kiến thức và năng lực để tự tin bảo vệ hệ thống của mình trước mọi hình thức tấn công tinh vi. Đây là nội dung được tạo ra với mục đích chính là mang lại giá trị thực sự cho người đọc, chứ không phải để thao túng thứ hạng tìm kiếm.

Cơ chế tấn công Slowloris diễn ra như thế nào?

Để hiểu rõ hơn về sự nguy hiểm của Slowloris, chúng ta cần đi sâu vào cách thức cuộc tấn công này được thực hiện. Về tổng quan, Slowloris hoạt động bằng cách mở hàng loạt kết nối HTTP đến máy chủ mục tiêu và cố gắng giữ chúng mở càng lâu càng tốt thông qua việc gửi các yêu cầu chậm rãi, không bao giờ hoàn chỉnh.

- Bước 1: Kẻ tấn công mở nhiều kết nối HTTP một phần.Kẻ tấn công sẽ khởi tạo hàng trăm, thậm chí hàng nghìn, kết nối đến máy chủ mục tiêu. Thay vì gửi một yêu cầu HTTP hoàn chỉnh (ví dụ: một yêu cầu GET hoặc POST đầy đủ), chúng chỉ gửi một phần của tiêu đề yêu cầu HTTP. Điều này buộc máy chủ phải mở một luồng (thread) để xử lý mỗi kết nối đến và chờ đợi phần còn lại của yêu cầu.

- Bước 2: Máy chủ mở luồng và chờ kết nối hoàn tất.Khi nhận được các yêu cầu một phần này, máy chủ mục tiêu sẽ phân bổ một luồng tài nguyên để xử lý mỗi kết nối. Máy chủ sẽ giữ các luồng này ở trạng thái mở, chờ đợi phần còn lại của yêu cầu HTTP từ phía kẻ tấn công. Để đảm bảo hiệu quả, nếu một kết nối mất quá nhiều thời gian, máy chủ sẽ có cơ chế tạm dừng kết nối quá dài để giải phóng luồng cho các yêu cầu tiếp theo.

- Bước 3: Kẻ tấn công liên tục gửi các tiêu đề yêu cầu một phần để duy trì kết nối.Đây là điểm cốt lõi của Slowloris. Để ngăn máy chủ giải phóng luồng do hết thời gian chờ (timeout), kẻ tấn công sẽ định kỳ gửi thêm một phần nhỏ của tiêu đề yêu cầu HTTP đến máy chủ. Ví dụ, chúng có thể gửi một dòng tiêu đề trống hoặc một ký tự ngẫu nhiên. Về bản chất, kẻ tấn công đang “nói” với máy chủ rằng: “Tôi vẫn ở đây! Tôi chỉ đang gửi yêu cầu rất chậm, hãy đợi tôi thêm chút nữa.” Điều này khiến máy chủ không thể đóng các kết nối đang mở.

- Bước 4: Máy chủ cạn kiệt tài nguyên kết nối, dẫn đến từ chối dịch vụ.Khi các luồng của máy chủ bị chiếm giữ liên tục bởi các kết nối Slowloris không bao giờ hoàn tất, máy chủ cuối cùng sẽ đạt đến giới hạn số lượng kết nối đồng thời mà nó có thể xử lý. Khi tất cả các luồng khả dụng đã bị sử dụng, máy chủ sẽ không thể phản hồi bất kỳ yêu cầu bổ sung nào từ lưu lượng truy cập hợp lệ, bao gồm cả người dùng thông thường. Điều này dẫn đến tình trạng từ chối dịch vụ (DoS), khiến trang web hoặc ứng dụng trở nên không thể truy cập được.

Qua kinh nghiệm thực chiến xử lý hàng trăm cuộc tấn công mạng, tôi nhận thấy sự tinh vi của Slowloris nằm ở khả năng che giấu, khiến việc phát hiện và ứng phó trở nên thách thức hơn. Nó không cần lượng lớn botnet hay băng thông khổng lồ, mà chỉ tập trung vào việc khai thác một lỗ hổng trong cách máy chủ xử lý các kết nối HTTP chậm. Đây chính là lý do các doanh nghiệp cần có sự hiểu biết sâu sắc về loại tấn công này để xây dựng chiến lược phòng thủ hiệu quả.

Phân biệt Slowloris với các cuộc tấn công DDoS khác

Tấn công DDoS truyền thống

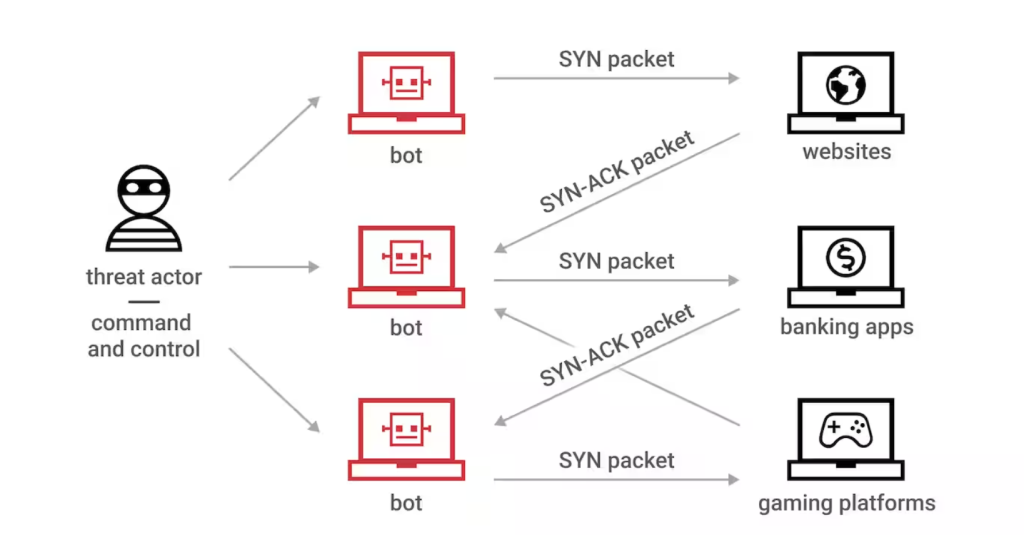

Các cuộc tấn công DDoS truyền thống thường được thiết kế để làm ngập lụt máy chủ mục tiêu bằng một lượng lớn lưu lượng truy cập. Chúng hoạt động dựa trên việc tiêu tốn băng thông cực lớn của nạn nhân. Ví dụ điển hình là các cuộc tấn công khuếch đại (amplification attacks) như khuếch đại NTP (Network Time Protocol) hoặc DNS (Domain Name System). Kẻ tấn công gửi các yêu cầu nhỏ tới máy chủ hợp pháp nhưng cấu hình sai, khiến chúng phản hồi bằng các gói dữ liệu lớn hơn nhiều lần tới địa chỉ IP giả mạo của nạn nhân. Điều này tạo ra một “cơn bão” dữ liệu khổng lồ, làm tắc nghẽn đường truyền và khiến máy chủ không thể xử lý các yêu cầu hợp lệ.

Điểm khác biệt cốt lõi của Slowloris

Trái ngược với phương pháp “lấy số lượng áp đảo” của các cuộc tấn công DDoS truyền thống, Slowloris hoạt động một cách tinh vi và “thấp và chậm” hơn nhiều, khiến nó trở thành một thách thức đặc biệt trong việc phòng thủ:

Băng thông không phải là thước đo quan trọng để phát hiện: Đối với Slowloris, băng thông không phải là chỉ số chính để phát hiện. Thay vào đó, các nhóm bảo mật cần theo dõi các yếu tố khác như số lượng kết nối đang mở, số lượng kết nối một phần, thời gian kết nối của khách hàng, và các chỉ số liên quan đến tài nguyên ứng dụng hoặc cơ sở dữ liệu. Việc dựa vào băng thông làm chỉ số duy nhất có thể bỏ sót hoàn toàn một cuộc tấn công Slowloris đang diễn ra.

Sử dụng ít tài nguyên từ phía kẻ tấn công: Thay vì yêu cầu một botnet khổng lồ hoặc lượng lớn băng thông, một cuộc tấn công Slowloris có thể được triển khai chỉ với một máy tính đơn lẻ và băng thông tối thiểu. Điều này làm giảm đáng kể rào cản tham gia cho kẻ tấn công, khiến nó trở thành một lựa chọn hấp dẫn cho những cá nhân hoặc nhóm có ít tài nguyên hơn.

Khó bị phát hiện bởi các hệ thống phát hiện xâm nhập (IDS) truyền thống: Các cuộc tấn công ứng dụng DDoS truyền thống thường gây ra sự gia tăng đột biến về lưu lượng truy cập hoặc số lượng yêu cầu mỗi giây (RPS) bất thường, dễ dàng bị các IDS phát hiện. Ngược lại, Slowloris gửi các gói yêu cầu HTTP hợp lệ nhưng không hoàn chỉnh, với tốc độ rất thấp và đều đặn. Điều này khiến nó trông giống như lưu lượng truy cập hợp pháp của một người dùng có kết nối mạng chậm, dễ dàng vượt qua các bộ lọc hoặc cơ chế bảo mật cơ bản.

Không ghi log cho đến khi yêu cầu hoàn tất, gây khó khăn cho việc giám sát: Một trong những thách thức lớn nhất của Slowloris là khả năng “tàng hình” trong các tệp nhật ký máy chủ (server logs). Máy chủ thường chỉ ghi lại các yêu cầu HTTP sau khi chúng đã được hoàn tất. Vì các yêu cầu trong tấn công Slowloris không bao giờ thực sự hoàn tất, chúng có thể vô hiệu hóa máy chủ trong một khoảng thời gian dài mà không để lại bất kỳ dấu vết rõ ràng nào trong tệp nhật ký, gây khó khăn cực độ cho quản trị viên khi theo dõi và phân tích.

Các biện pháp phòng chống và giảm thiểu tấn công Slowloris hiệu quả

- Tăng khả năng sẵn sàng của máy chủ:Biện pháp đầu tiên và cơ bản là nâng cao khả năng xử lý đồng thời của máy chủ. Điều này bao gồm việc tăng số lượng luồng (threads) hoặc tiến trình (processes) tối đa mà máy chủ có thể cho phép tại bất kỳ thời điểm nào. Khi số lượng kết nối đồng thời mà máy chủ có thể quản lý được tăng lên, kẻ tấn công sẽ cần phải tạo ra một lượng kết nối Slowloris lớn hơn rất nhiều để có thể gây quá tải và làm sập hệ thống. Thực tế, mặc dù kẻ tấn công có thể cố gắng tăng số lượng cuộc tấn công, nhưng việc này làm tăng đáng kể chi phí và độ phức tạp cho chúng.

- Giới hạn tốc độ yêu cầu đến:Đây là một kỹ thuật cực kỳ quan trọng để kiểm soát lưu lượng truy cập và ngăn chặn các kết nối độc hại. Các kỹ thuật giới hạn tốc độ yêu cầu bao gồm:

- Hạn chế số lượng kết nối tối đa từ một địa chỉ IP: Thiết lập ngưỡng số lượng kết nối tối đa mà một địa chỉ IP đơn lẻ được phép thực hiện trong một khoảng thời gian nhất định. Nếu một địa chỉ IP vượt quá ngưỡng này, các kết nối bổ sung sẽ bị từ chối hoặc bị giới hạn.

- Thiết lập tốc độ truyền tải tối thiểu cho mỗi kết nối: Cấu hình máy chủ hoặc thiết bị mạng để ngắt kết nối những phiên HTTP có tốc độ truyền tải dữ liệu quá chậm. Nếu một kết nối không gửi đủ dữ liệu trong một khoảng thời gian nhất định, nó sẽ bị coi là bất thường và bị đóng.

- Giới hạn thời gian kết nối tối đa của khách hàng: Đặt thời gian chờ (timeout) tối đa cho mỗi kết nối HTTP. Nếu một kết nối duy trì trạng thái mở quá lâu mà không có hoạt động đáng kể, máy chủ sẽ tự động đóng kết nối đó, giải phóng tài nguyên.

- Bảo vệ dựa trên đám mây (Cloud-based Protection):Sử dụng các dịch vụ bảo vệ trên nền tảng đám mây là một trong những cách hiệu quả nhất để đối phó với Slowloris và các cuộc tấn công DDoS nói chung. Các giải pháp này bao gồm:

- Triển khai dịch vụ Proxy ngược (Reverse Proxy): Các dịch vụ proxy ngược hoạt động như một lớp trung gian giữa người dùng và máy chủ gốc của bạn. Mọi yêu cầu truy cập đều đi qua proxy, cho phép nó lọc bỏ lưu lượng độc hại trước khi đến được máy chủ.

- Cấu hình bộ cân bằng tải (Load Balancer) mạnh mẽ: Bộ cân bằng tải giúp phân phối lưu lượng truy cập giữa nhiều máy chủ, đảm bảo không có máy chủ nào bị quá tải. Với cấu hình phù hợp, bộ cân bằng tải có thể duy trì các bảng phiên, giúp nhận diện và quản lý các kết nối bất thường từ Slowloris.

- Sử dụng Tường lửa ứng dụng web (WAF): WAF là công cụ mạnh mẽ để lọc và chặn các yêu cầu HTTP độc hại ở tầng ứng dụng. WAF có thể nhận diện các mẫu tấn công Slowloris, bao gồm các yêu cầu HTTP một phần hoặc chậm chạp, và chủ động ngăn chặn chúng tiếp cận máy chủ. Ngoài ra, WAF cũng có thể áp dụng các kỹ thuật vá lỗi ảo và giới hạn số lượng yêu cầu trên mỗi nguồn.

Minh bạch quy trình: Tại Chống DDoS.net, các giải pháp phòng thủ của chúng tôi không chỉ dựa trên lý thuyết mà còn được phát triển và kiểm thử liên tục qua hàng trăm tình huống thực tế. Chúng tôi có hạ tầng kiểm thử nội bộ, lab thực chiến, và hệ thống phân tích lưu lượng 24/7 để đảm bảo các biện pháp của chúng tôi luôn hiệu quả và đáng tin cậy trước các mối đe dọa mới, bao gồm cả những biến thể tinh vi của Slowloris. Điều này giúp chúng tôi đảm bảo tính hiệu quả và tin cậy cao nhất cho khách hàng.

Chống DDoS.net: Giải pháp an ninh mạng toàn diện cho doanh nghiệp Việt

Chúng tôi là Chống DDoS, thuộc CÔNG TY TNHH AN NINH MẠNG TOÀN CẦU, với mã số thuế 3502475588. Tầm nhìn của chúng tôi là trở thành thương hiệu hàng đầu Việt Nam trong lĩnh vực bảo vệ hệ thống khỏi các cuộc tấn công DDoS. Chúng tôi cam kết mang lại sự an tâm và bảo mật tối ưu cho doanh nghiệp và tổ chức của bạn. Sứ mệnh của chúng tôi là cung cấp các giải pháp và dịch vụ phòng thủ DDoS toàn diện, chuyên nghiệp, dễ triển khai. Đồng thời, chúng tôi nâng cao năng lực tự chủ về an ninh mạng cho doanh nghiệp Việt.

Chống DDoS.net sở hữu một đội ngũ chuyên gia vững mạnh. Chúng tôi có hơn 15 kỹ sư bảo mật và 5 chuyên gia với các chứng chỉ quốc tế như CISSP, CEH, OSCP. Chúng tôi đã phục vụ thành công trên 120 dự án doanh nghiệp, với kết quả thực tế là giảm thời gian gián đoạn (downtime) trung bình 85% sau khi triển khai giải pháp. Về cơ sở vật chất, Chống DDoS.net được trang bị hạ tầng kiểm thử nội bộ, lab thực chiến, hệ thống sandbox và hệ thống phân tích lưu lượng 24/7. Những cơ sở này đảm bảo chúng tôi luôn cập nhật và ứng phó hiệu quả với các phương thức tấn công mới nhất.

Chúng tôi tự hào là thương hiệu được VietnamIT nhắc đến là “Bước đột phá trong phòng thủ DDoS Việt” vào tháng 09/2024. Chống DDoS.net cũng vinh dự đạt giải Sản phẩm An ninh mạng tiêu biểu 2024 do Hiệp hội An toàn thông tin Việt Nam trao tặng. Những thành tựu này khẳng định năng lực và uy tín của chúng tôi trong ngành an ninh mạng.

Hãy liên hệ với chúng tôi ngay hôm nay để được tư vấn và bảo vệ hệ thống của bạn. Chúng tôi luôn sẵn sàng hỗ trợ qua Hotline: 0909623968 hoặc Email: support@chongddos.net. “Bảo vệ hệ thống – Chống mọi DDoS” chính là cam kết mạnh mẽ của chúng tôi dành cho bạn.

Câu hỏi thường gặp về tấn công Slowloris

Tấn công Slowloris có dễ bị phát hiện không?

Slowloris là một dạng tấn công tinh vi, khó bị phát hiện bởi các hệ thống phát hiện xâm nhập (IDS) truyền thống. Lý do là vì nó gửi các yêu cầu HTTP hợp lệ nhưng với tốc độ rất thấp. Hơn nữa, các cuộc tấn công này thường không ghi vào tệp nhật ký của máy chủ cho đến khi yêu cầu được hoàn tất, điều này khiến việc giám sát và nhận diện trở nên thách thức hơn.

Kẻ tấn công sử dụng Slowloris với mục đích gì?

Tội phạm mạng sử dụng Slowloris vì nhiều mục đích khác nhau. Phổ biến nhất là để đánh sập trang web của đối thủ cạnh tranh hoặc kẻ thù, gây gián đoạn hoạt động của họ. Ngoài ra, nó có thể được sử dụng như một phần của các chiến dịch “hacktivism” chính trị. Một mục đích khác là làm “màn khói”, tức là tấn công Slowloris để đánh lạc hướng sự chú ý khỏi các lỗ hổng bảo mật nghiêm trọng hơn đang diễn ra hoặc các hoạt động tấn công khác trên hệ thống.

Các giải pháp của Chống DDoS.net có giúp bảo vệ khỏi Slowloris không?

Chắc chắn rồi. Các giải pháp của Chống DDoS.net được thiết kế đặc biệt để phát hiện và ngăn chặn hiệu quả các cuộc tấn công như Slowloris. Chúng tôi áp dụng nhiều lớp bảo vệ, bao gồm giới hạn số lượng kết nối tối đa từ một nguồn, phân tích lưu lượng theo thời gian thực để nhận diện các yêu cầu bất thường và sử dụng tường lửa ứng dụng web (WAF) mạnh mẽ để lọc bỏ các yêu cầu độc hại ngay từ đầu. Những công nghệ này giúp bảo vệ hệ thống của bạn khỏi các cuộc tấn công “thấp và chậm” đầy thách thức.